SSL/TLS 復号化とは何ですか?

SSL復号化(SSL/TLS復号化とも呼ばれる)とは、Secure Sockets Layer(SSL)またはTransport Layer Security(TLS)で暗号化されたネットワークトラフィックを傍受し、復号化するプロセスを指します。SSL/TLSは、インターネットなどのコンピュータネットワーク上でのデータ転送を保護するために広く使用されている暗号化プロトコルです。

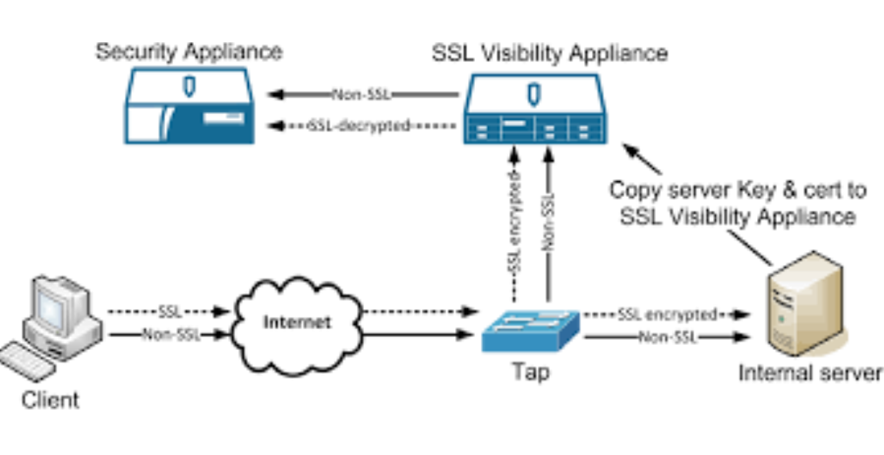

SSL復号は通常、ファイアウォール、侵入防止システム(IPS)、専用のSSL復号アプライアンスなどのセキュリティデバイスによって実行されます。これらのデバイスは、セキュリティ上の目的で暗号化されたトラフィックを検査するために、ネットワーク内に戦略的に配置されます。主な目的は、暗号化されたデータに潜在的な脅威、マルウェア、または不正なアクティビティが含まれていないか分析することです。

SSL復号化を実行するために、セキュリティデバイスはクライアント(例:Webブラウザ)とサーバーの間で中間者(man-in-the-middle)として機能します。クライアントがサーバーとのSSL/TLS接続を開始すると、セキュリティデバイスは暗号化されたトラフィックを傍受し、クライアントとサーバー間の2つの別々のSSL/TLS接続を確立します。

セキュリティデバイスは、クライアントからのトラフィックを復号化し、復号されたコンテンツを検査し、セキュリティポリシーを適用して悪意のあるアクティビティや疑わしいアクティビティを特定します。また、復号されたデータに対して、データ損失防止、コンテンツフィルタリング、マルウェア検出などのタスクを実行することもあります。トラフィックの分析が完了すると、セキュリティデバイスは新しいSSL/TLS証明書を使用してトラフィックを再暗号化し、サーバーに転送します。

SSL復号化はプライバシーとセキュリティ上の懸念を引き起こすことに注意が必要です。セキュリティデバイスは復号化されたデータにアクセスできるため、ユーザー名、パスワード、クレジットカード情報、ネットワーク経由で送信されるその他の機密データなどの機密情報を閲覧できる可能性があります。そのため、SSL復号化は通常、傍受されたデータのプライバシーと整合性を確保するために、管理された安全な環境内で実装されます。

SSL 復号化には、次の 3 つの一般的なモードがあります。

- パッシブモード

- インバウンドモード

- アウトバウンドモード

しかし、SSL 復号化の 3 つのモードの違いは何でしょうか?

| モード | パッシブモード | インバウンドモード | アウトバウンドモード |

| 説明 | 復号化や変更を行わずに SSL/TLS トラフィックを転送するだけです。 | クライアント要求を復号化し、セキュリティ ポリシーを分析および適用して、要求をサーバーに転送します。 | サーバーの応答を復号化し、セキュリティ ポリシーを分析および適用して、応答をクライアントに転送します。 |

| 交通の流れ | 双方向 | クライアントからサーバーへ | サーバーからクライアントへ |

| デバイスの役割 | オブザーバー | 中間者攻撃 | 中間者攻撃 |

| 復号場所 | 復号化なし | ネットワーク境界 (通常はサーバーの前) で復号化します。 | ネットワーク境界 (通常はクライアントの前) で復号化します。 |

| 交通の可視性 | 暗号化されたトラフィックのみ | 復号化されたクライアントリクエスト | 復号化されたサーバー応答 |

| 交通変更 | 変更なし | 分析またはセキュリティ上の目的でトラフィックを変更する場合があります。 | 分析またはセキュリティ上の目的でトラフィックを変更する場合があります。 |

| SSL証明書 | 秘密鍵や証明書は不要 | 傍受されるサーバーの秘密鍵と証明書が必要 | 傍受されるクライアントの秘密鍵と証明書が必要 |

| セキュリティ管理 | 暗号化されたトラフィックを検査または変更できないため、制御が制限される | サーバーに到達する前にクライアントのリクエストを検査してセキュリティポリシーを適用できます | クライアントに到達する前にサーバーの応答を検査してセキュリティポリシーを適用できます |

| プライバシーに関する懸念 | 暗号化されたデータにアクセスしたり分析したりしない | 復号化されたクライアントリクエストにアクセスできるため、プライバシーに関する懸念が生じている | 復号化されたサーバー応答にアクセスできるため、プライバシーに関する懸念が生じている |

| コンプライアンスに関する考慮事項 | プライバシーとコンプライアンスへの影響は最小限 | データプライバシー規制への準拠が必要になる場合があります | データプライバシー規制への準拠が必要になる場合があります |

セキュア配信プラットフォームのシリアル復号化と比較すると、従来のシリアル復号化技術には制限があります。

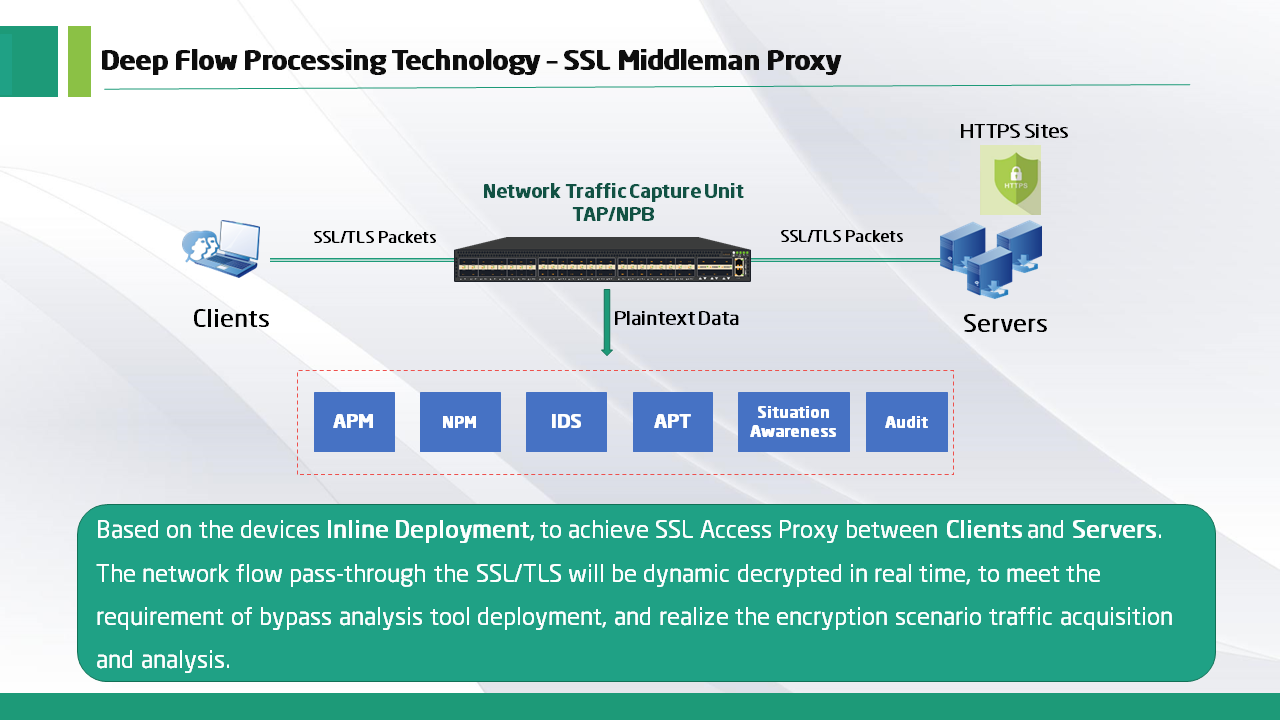

SSL/TLSトラフィックを復号化するファイアウォールやネットワークセキュリティゲートウェイは、復号化したトラフィックを他の監視ツールやセキュリティツールに送信できないことがよくあります。同様に、ロードバランシングはSSL/TLSトラフィックを排除し、サーバー間で負荷を完璧に分散しますが、トラフィックを再暗号化する前に、複数の連鎖セキュリティツールにトラフィックを分散させることができません。さらに、これらのソリューションはトラフィックの選択制御が不十分であり、暗号化されていないトラフィックをワイヤースピードで分散するため、通常はトラフィック全体を復号エンジンに送信し、パフォーマンス上の問題を引き起こします。

Mylinking™ SSL 復号化を使用すると、次の問題を解決できます。

1- SSL 復号化と再暗号化を集中管理およびオフロードすることで、既存のセキュリティ ツールを改善します。

2- 隠れた脅威、データ侵害、マルウェアを明らかにする。

3- ポリシーベースの選択的復号化方法によりデータプライバシーのコンプライアンスを尊重します。

4 - パケット スライシング、マスキング、重複排除、適応型セッション フィルタリングなどの複数のトラフィック インテリジェンス アプリケーションをサービス チェーンします。

5- ネットワーク パフォーマンスに影響を与え、セキュリティとパフォーマンスのバランスを確保するために適切な調整を行います。

これらは、ネットワークパケットブローカーにおけるSSL復号化の主要な用途の一部です。NPBはSSL/TLSトラフィックを復号化することで、セキュリティおよび監視ツールの可視性と有効性を高め、包括的なネットワーク保護とパフォーマンス監視機能を確保します。ネットワークパケットブローカー(NPB)におけるSSL復号化では、暗号化されたトラフィックにアクセスして復号化し、検査と分析を行います。復号化されたトラフィックのプライバシーとセキュリティを確保することが最も重要です。NPBにSSL復号化を導入する組織は、アクセス制御、データ処理、保持ポリシーなど、復号化されたトラフィックの使用を管理するための明確なポリシーと手順を整備することが重要です。復号化されたトラフィックのプライバシーとセキュリティを確保するには、適用される法的および規制要件への準拠が不可欠です。

投稿日時: 2023年9月4日